|

|

|

|

|

|

|

|

來源:張奧迪 發布日期:2022.07.18 點擊量:

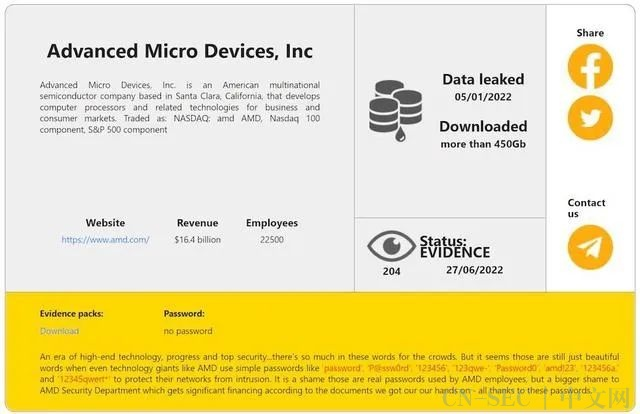

一家新成立的黑客組織RansomHouse聲稱,他們黑進AMD服務器,拿到了超過450Gb(折合56.25GB)的數據,包括網絡文件、系統信息、賬戶密碼等等。RansomHouse透露,AMD不少員工都使用了非常弱的密碼,包括123456、password、Welcome1等等。

概數據安全形勢

互聯網時代,黑客無處不在。今年3月份,南美黑客組織LAPSUS$接連黑掉NVIDIA、三星,獲取大量機密數據,為了拿到巨額勒索,先后公開了NVIDIA驅動和開發文件、未來顯卡規劃、DLSS源代碼、員工個人信息等等。

最近,半導體巨頭AMD也難逃厄運。不久前有報道稱,黑客組織RansomHouse從AMD服務器上盜取了450Gb的數據。事件發生后,AMD給出了一份官方回應:“AMD已了解到有不法分子聲稱盜取了AMD的數據,目前正在進行調查。”但有關是否被要求交付贖金、哪些系統已成為目標、客戶數據是否被訪問、是否設置了密碼安全措施等提問,AMD 一律拒絕回答。

值得一提的是,AMD某核心合作伙伴去年曾經被黑客盜走112GB數據,其中包含Zen4規劃等核心機密信息,不少都被泄露在網上,最后也是被低調處理。

數據泄露原因之一:弱密碼

想象中我們可能會以為AMD這么一個芯片大廠,各項保密工作應該會拉滿,想接觸到公司內部數據得有一道又一道的手續和密碼。然而,AMD完美踐行了,什么叫最「安全」的地方往往是最「危險」的。

據報道,早在 2022 年 1 月 5 日,AMD服務器就被黑客組織入侵。RansomHouse目前公布了被竊取的部分數據作為證據,其中包括一些AMD員工的密碼和一些系統文件。

據RansomHouse稱,AMD不少員工都使用了非常弱的密碼,包括123456、password等等。而其部分AMD員工都使用“123456”之類的弱密碼正是導致數據泄露的原因之一。

但這也更令人迷惑:AMD 這樣偌大一個芯片巨頭,居然沒有對其系統進行任何安全檢查以確保員工使用強密碼?或者說,進入 AMD 內部系統竟無需其他步驟,僅需一個密碼即可?

深入剖析:人員安全意識薄弱

為什么會出現弱密碼?追根究底問題還是出在使用人員身上,無論是系統還是密碼都是需要人員去操作和設置的,再強大的技術和安全防御體系,“人員安全意識薄弱”也可能成為一個被輕松打破的突破口。

人成為了企業安全防護中最大的漏洞,AMD數據泄露事件給我們敲了一記警鐘。通常我們都認為數據安全的對手是強大的黑客,是網絡犯罪組織,因而把幾乎所有的目光都放到“對外”防護之上,卻忽略了“內部”的安全。此次AMD數據泄露事件就是個印證。

此前有統計數據顯示,企業因員工安全防范意識薄弱,或者管理疏忽引發的安全事件,幾乎占到了安全事件總數的三分之一。

相較于管理制度與技術措施,人員成為了信息安全防護過程中更大的不確定性因素。所以,安言建議企業在建立信息安全體系時,在做好制度建設與技術防護的基礎上,更要注重對員工安全意識的培訓,尤其加強對員工數據安全意識的培訓,做到“內外兼修”。

此外,技術防護措施依然不可或缺,企業可以從以下幾個方面對密碼安全進行防護:

相關新聞: